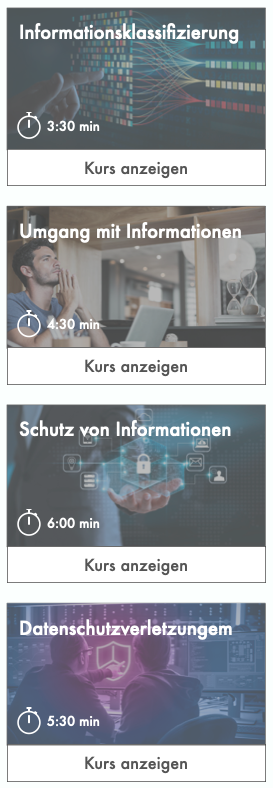

Unsere Trainingsplattform bietet ansprechende und leicht zugängliche Schulungsinhalte zu Cybersicherheit, um das Bewusstsein zu stärken und den Umgang mit sensiblen Daten für alle in Ihrem Unternehmen zu verbessern.

Online Trainings Platform

für Cybersicherheit und Datenschutz

Cybersecurity-Awareness-Trainings

Grundlagen der Cybersicherheit

- Was ist Cybersicherheit?

- Bedrohungen und Schwachstellen

- Wie Hacker Ihre Daten stehlen

Malware und Viren

- Die häufigsten Arten von Malware

- Bedrohungen durch Phishing und Ransomware

- Statistiken: Aktuellste Datenlecks

Praktischer Schutz vor Cyberangriffen

- Sicherer Umgang mit E-Mails, Passwörtern und Geräten

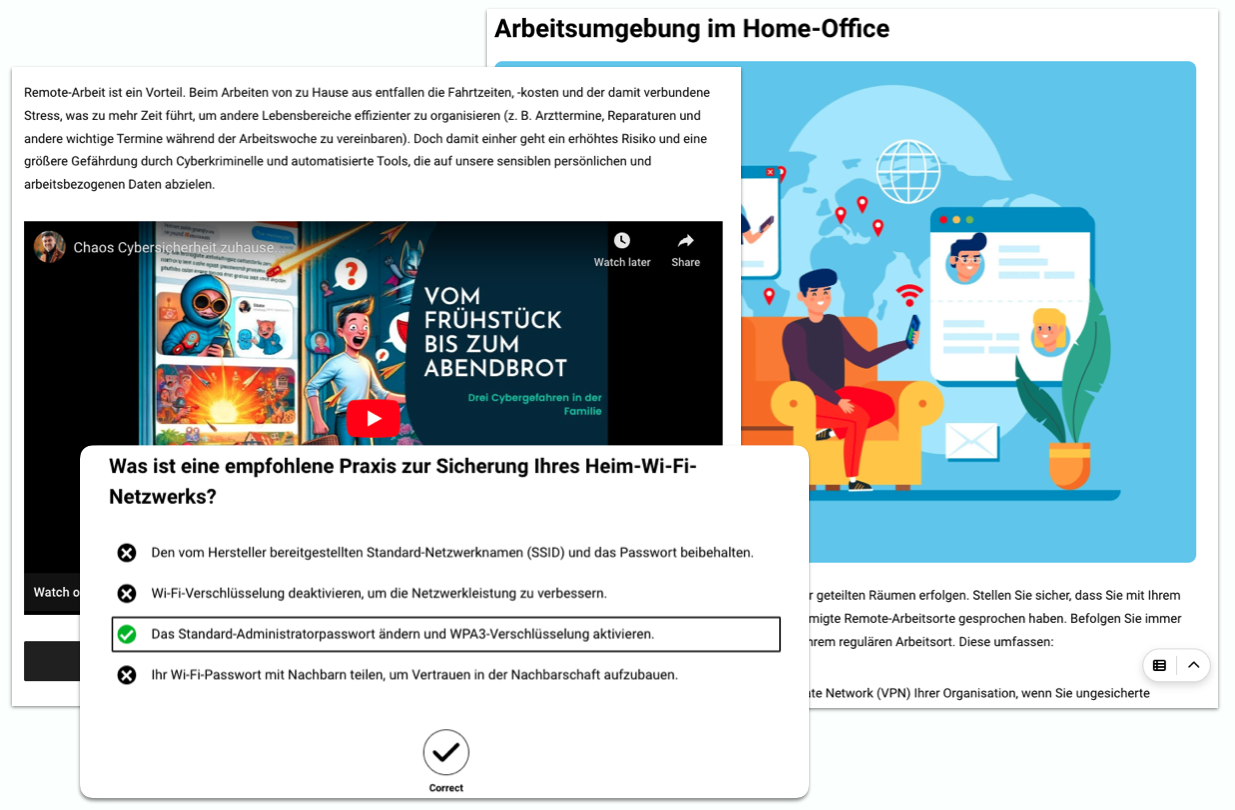

- Cybersicherheit beim Arbeiten aus der Ferne

- Physische Cybersicherheit

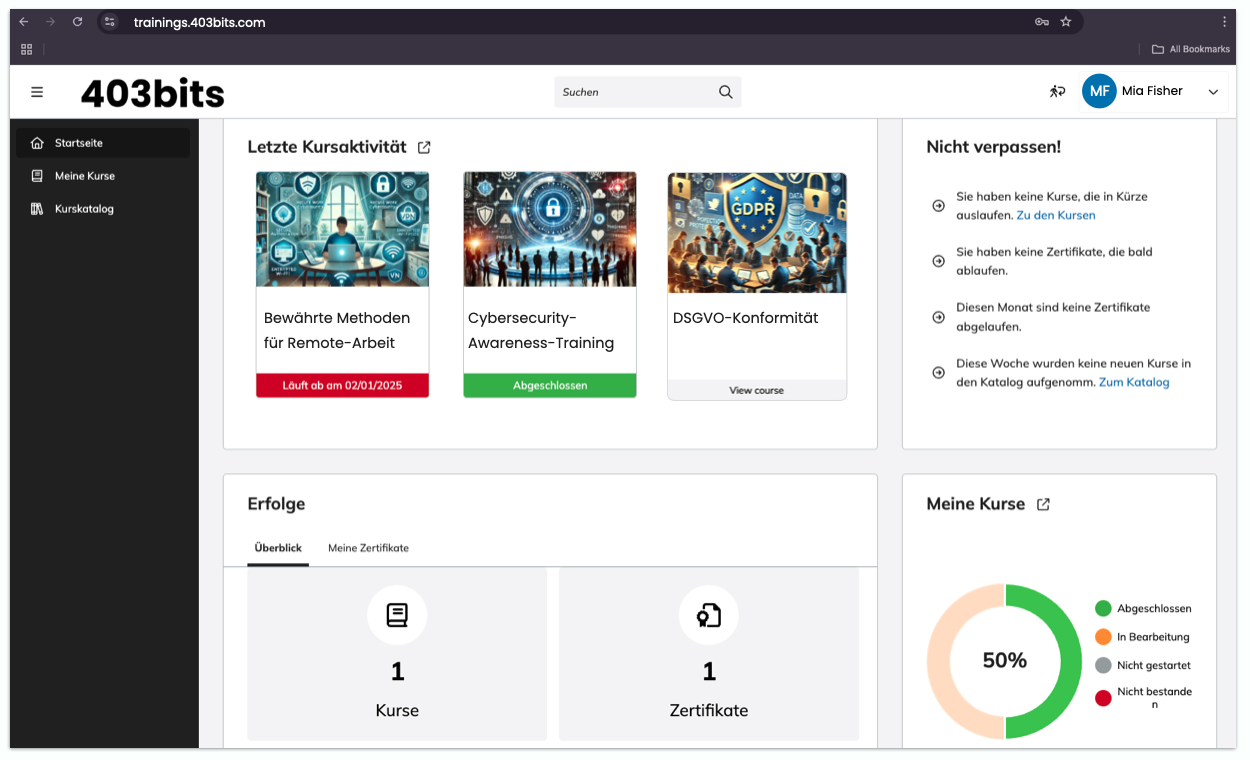

Anti-Phishing-Training

Einführung in Phishing & Social Engineering

- Phishing erklärt

- Social Engineering erklärt

- Wie (und warum) Phishing funktioniert

Phishing-Methoden

- Interessante Nachrichten und Links

- Gefährliche Anhänge

- Nachrichten von Freunden und Familien

- Autoritative Anfragen

- Knappheit und Angst, etwas zu verpassen

- Geschäfts-E-Mail-Kompromittierung

Schutz vor Social Engineering

- Identitäten verifizieren

- Protokolle einhalten

- Seien Sie skeptisch gegenüber unaufgeforderten Anfragen

- Bilden Sie sich weiter

- Verdächtige Aktivitäten melden

- Vertrauen Sie Ihrem Instinkt

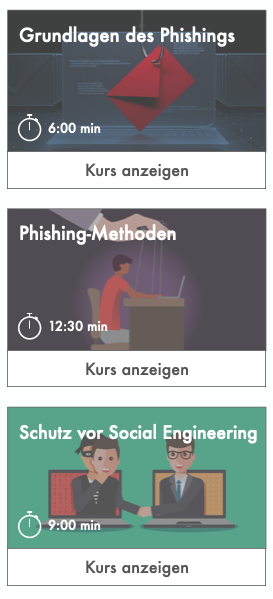

Datenschutz (DSGVO) Training

GDPR Basics

- Goals and significance of GDPR

- Definitin of Personal Data

- Definitin of Data Processing

- Fines for GDPR non-compliance

GDPR Requirements (pt.1)

- Principle of lawful and transparant processing

- Principle of Purpose Limitation

- Principle of Accuracy

- Data protection Impact Assessment

- Privacy by Design

GDPR Requirements (pt.2)

- Controller-processor contracts

- List of data-subject rights

- Data-protection officer

- International data transfers

- Personal data breach reporting

GDPR Data-Subject Rights Explained

- The right to be informed

- The right of access

- The right to rectification

- The right to erasure

- The right to restrict processing

- The right to data portability

- The right to object

- Rights related to automated decision-making, including profiling

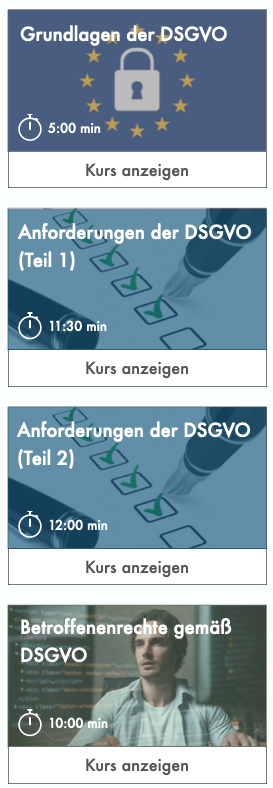

Training zum sicheren Umgang mit Informationen

Informationsklassifizierung

- Öffentliche, persönliche, eingeschränkte und vertrauliche Daten

- Vertrauliche Unternehmensdatentypen

- Lebenszyklus von Informationen in der Organisation

Umgang mit Informationen

- Im Büro

- Im Remote- und Homeoffice

- In sozialen Netzwerken

Schutz von Informationen

- Clean-Desk-Policy

- Prinzip der Notwendigkeit (“Need-to-know”)

- Verifizierung des Empfängers

- Automatisierter Schutz

Reaktion auf Datenschutzverletzungen

- Anzeichen einer Datenschutzverletzung

- Empfohlene Maßnahmen

- Richtlinien für die Kommunikation

- Datensicherheit & Backups

Die Kombination aus Lehrvortrag, hilfreichen Animationen und aussagekräftigen Quizfragen führt zu einem besseren Verständnis und nachhaltigem Lernerfolg!